A Dell, uma das maiores fabricantes de computadores do mundo, confirmou que algumas placas-mãe usadas para substituir peças defeituosas em servidores rack PowerEdge vinham contaminadas com vírus em seu firmware, o software que controla a operação da placa. Especialistas já tinham criado hipóteses e alertado sobre vírus desse tipo;

argentinos chegaram a criar um vírus-conceito, mas essa é a primeira notícia pública de um ataque dessa natureza e que muda a ideia da inexistência de vírus em hardware.

Também nesta semana:

- Microsoft e Google “discutem a relação” com pesquisadores de segurança;

- Falha em arquivos de atalho no Windows é usada por vírus de sistemas SCADA.

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras.

Vírus em placas-mãe não podem ser removidos

Vírus em placas-mãe não podem ser removidos

com a formatação do disco rígido. Na foto, um

PowerEdge R510. (Foto: Divulgação)

A Dell confirmou que algumas placas-mãe usadas para substituir peças defeituosas em alguns modelos de servidores do contém um código malicioso no firmware – o software semipersistente que gerencia a lógica da placa. O firmware em questão também é usado para a administração do servidor: em muitos casos, milhares de servidores precisam ser administrados ao mesmo tempo, e o software na placa-mãe facilita isso. Era nesse espaço que o vírus estava alojado. A ação do vírus em si é desconhecida, mas apenas servidores com Windows foram afetados.

A empresa

confirmou a existência do problema no fórum público de suporte técnico. Os modelos afetados são PowerEdge R310, PowerEdge R410, PowerEdge R510 e PowerEdge T410. Apenas placas-mãe usadas para substituir computadores que tiveram defeito contém o vírus, segundo a Dell. Nenhum servidor teria sido vendido infectado. O problema apenas se manifesta em algumas configurações específicas.

A empresa não forneceu informações a respeito das do comportamento da praga, mas afirmou que está entrando em contato com todos os clientes que receberam placas defeituosas.

Embora a distribuição de vírus junto com pen drives e MP3 players já tenham sido registradas algumas vezes, não há nenhum vírus sequer conhecido que atue ou infecte firmwares de placas-mãe, exceto algumas pragas feitas em laboratório para provar que isso é possível. É a primeira notícia pública de um ataque desse tipo em uma escala considerável.

Um vírus desse tipo não poderia ser removido com a formatação do disco rígido. Apenas a reprogramação do firmware seria capaz de eliminar a praga definitivamente. Felizmente, ainda trata-se de um caso isolado.

Empresas querem “reatar” com pesquisadores,

Empresas querem “reatar” com pesquisadores,

que não aceitam mais compartilhar gratuitamente

suas descobertas com os fornecedores de

software e terem seu trabalho menosprezado.

(Foto: Divulgação)

O Google e a Microsoft publicaram uma nova política de relação com pesquisadores de segurança em blogs oficiais esta semana. As duas empresas concordam que o termo “responsible disclosure” (“revelação responsável”) é ruim. O Google propôs um limite de 60 dias para o prazo que um pesquisador deve aguardar até que o pesquisador possa divulgar informações sobre a falha. A Microsoft, por sua vez, criou uma nova modalidade, chamada “Revelação Coordenada de Vulnerabilidade” (Coordinated Vulnerability Disclosure – CVD), em que falhas já em uso por hackers podem ser divulgadas.

Diferentemente do Google, a Microsoft não propôs nenhum limite rígido de dias até consertar uma falha. Mas, segundo a empresa, a troca do termo deve refletir em uma nova flexibilidade na conversa com os pesquisadores, que podem sim liberar informações limitadas sobre uma falha, desde que isso possibilite a administradores e usuários protegerem seus sistemas e não os coloque em risco. O novo termo usado pela Microosft nesta quinta-feira (22) não aparece na postagem do Google, publicada dois dias antes.

A definição “responsible disclosure” é usada para a prática de aguardar até que uma empresa crie uma correção antes de divulgar informações sobre uma brecha. O Google e a Microsoft concordaram que o termo é ruim porque passa a ideia de que qualquer outra maneira de lidar com uma falha é irresponsável. A alternativa é o “full disclosure” (“revelação completa”), que argumenta a favor da liberação total de informações assim que uma falha é descoberta, pressionando a empresa a liberar uma correção o mais rápido possível.

Pesquisadores argumentam que a única maneira de garantir que

as empresas corrijam as falhas em um tempo razoável é a ameaça do full disclosure. Um pesquisador ligado ao Google, Tavis Ormandy,

envolveu-se em uma polêmica por liberar informações técnicas de uma falha no Windows depois que as discussões com a Microsoft indicaram que a empresa não iria lançar uma correção tão rapidamente quanto Ormandy entendeu ser necessário.

O caso gerou discussão. Na ocasião, há um mês, o especialista em segurança Brad Spengler postou um artigo intitulado “

Hienas da indústria de segurança”. Spengler argumenta contra o termo “revelação responsável” e outros profissionais do ramo concordaram – como esta semana também concordaram o Google e a Microsoft.

Spengler mostra no artigo que a Microsoft ainda não lançou correções para brechas que ela já conhece há muito tempo. “O que há de responsável em deixar que um fornecedor fique parado em cima de uma vulnerabilidade por dois anos?”, questionou.

A movimentação culminou em uma revolta. A empresa de segurança francesa VUPEN e outros pesquisadores

decidiram não mais revelar informações de brecha à Microsoft, mas apenas a clientes pagantes. Segundo a VUPEN, não há incentivo nenhum em ter trabalho de conversar com a Microsoft para não obter nenhum retorno financeiro.

Além da mudança de nome, porém, o CVD é pouco diferente do “responsible disclosure”. Enquanto o Google propôs algumas regras claras, a Microsoft apenas pediu que os pesquisadores fossem mais razoáveis e que conversassem a fim de coordenador a liberação de informações. As duas empresas pedem que a comunidade de segurança como um todo abrace as novas ideias que não são completamente compatíveis entre si, já que o Google impôs um limite de tempo que a Microsoft nem sequer mencionar.

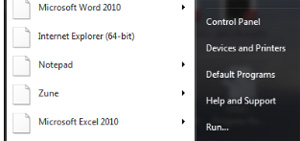

Correção temporária da Microsoft quebra ícones no

Correção temporária da Microsoft quebra ícones no

menu iniciar e na área de trabalho. (Foto:

Divulgação)

Já está em uso por criminosos uma falha ainda sem correção definitiva que existe na maneira que o Windows processa arquivos de atalho. Com ela, programadores de vírus conseguiram burlar a proteção do Windows 7 contra vírus em pen drives, permitindo que a simples visualização da pasta do pen drive no Windows Explorer resulte em uma infecção do sistema. O pesquisador de segurança Frank Boldewin analisou o vírus que utilizou essa técnica e concluiu que ele busca espionar sistemas críticos do tipo SCADA.

Sistemas SCADA (Sistemas de Supervisão e Aquisição de Dados) são programas especiais usados para controlar a operação de sistemas de infraestrutura, como os componentes de uma fábrica, de uma usina elétrica, tratamento e distribuição de água e gás, etc.

Arquivos de atalho são os mesmos que qualquer usuário pode criar em “Novo > Atalho”. Eles só permitem que um programa ou arquivo seja acessado a partir de outra localização. A brecha, no entanto, faz com que o Windows Explorer abra o atalho sozinho quando a pasta que o contém for aberta.

Além de usar uma brecha sem correção e ter como alvo um tipo de software crítico, o vírus ainda se instalava como drivers de sistema. Os drivers estavam assinados como pertencentes à fabricante de chips Realtek. O certificado da Realtek já foi revogado.

Isso significa que o ataque está entre os mais sofisticados, sendo

provavelmente classificável como uma ameaça avançada persistente.

A Microsoft

já lançou uma correção temporária para o problema, mas a coluna não recomenda que ela seja aplicada. Os ataques ainda estão muito restritos e a “correção” causa problemas com os ícones de atalhos no Windows, o que significa que grande parte dos itens na área de trabalho e menu iniciar terão problemas.

A coluna Segurança para o PC de hoje fica por aqui. Volto na segunda-feira (26) com mais informações sobre segurança de computadores e crime virtual. Até lá, deixe seu comentário e tenha um ótimo fim de semana!

*Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança para o PC”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na página http://twitter.com/g1seguranca

Vírus em placas-mãe não podem ser removidos

Vírus em placas-mãe não podem ser removidos Empresas querem “reatar” com pesquisadores,

Empresas querem “reatar” com pesquisadores,

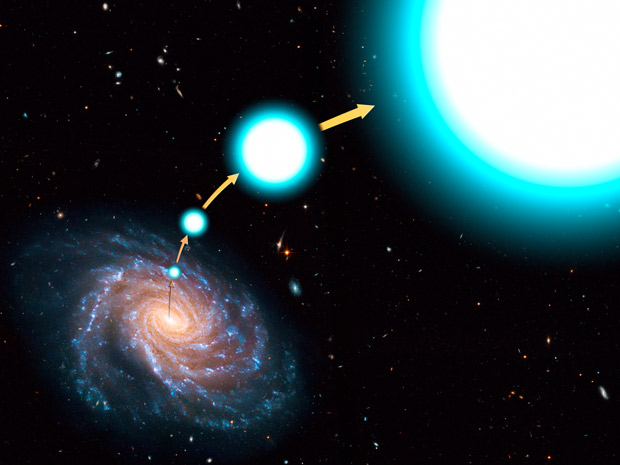

Imagem mostra caminho da estrela, com velocidade de 2,5 milhões de km/h (Ilustração: G. Bacon/Nasa/ESA)

Imagem mostra caminho da estrela, com velocidade de 2,5 milhões de km/h (Ilustração: G. Bacon/Nasa/ESA)